IPv6安全建设建议

来源:高校信息化应用 作者: 发表于:2020.09.17 347浏览

IPv6协议在设计之初就考虑了安全性,其海量的网络地址资源、自动配置机制、集成IPsec协议等特性使IPv6在攻击可溯源性、防攻击、数据传输过程中的完整性和加密性等安全方面有所提高。

一、基于IPv6特性的安全保护

1.IPv6拥有巨大的地址空间资源,建立了源地址验证机制,有利于攻击溯源

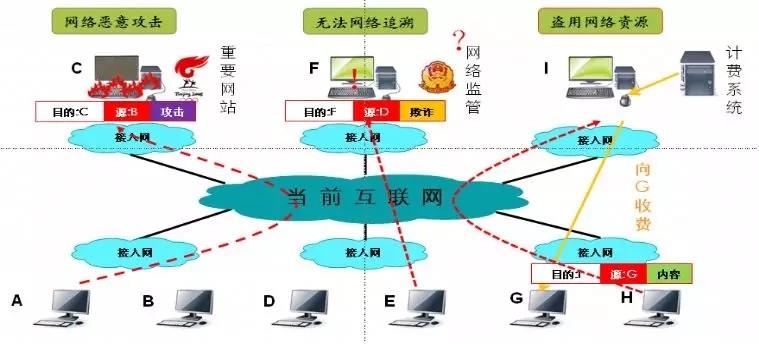

IPv4没有建立起源地址验证机制,且在IPv4网络中,由于地址空间的不足,普遍部署NAT,一方面破坏了互联网端到端通信的特性,另一方面隐藏了用户的真实IP,导致事前基于过滤类的预防机制和事后追踪溯源变的尤为困难。

图1 IPv4存在的安全隐患

图1 IPv4存在的安全隐患

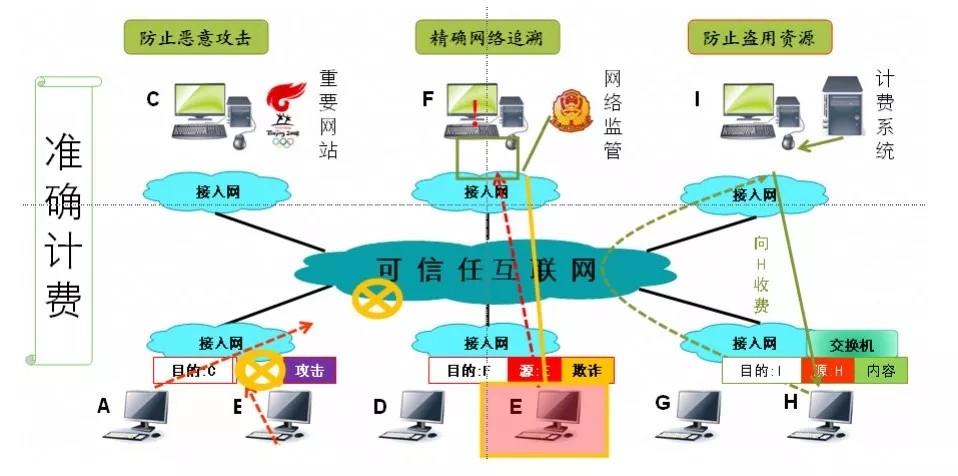

IPv6则建立了可信的地址验证体系,IPv6的地址验证体系结构(SAVA)分为接入网(Access Network)、区域内(Intra-AS)和区域间(Inter-AS)源地址验证三个层次,从主机IP地址、IP地址前缀和自治域三个粒度构成多重监控防御体系,该体系一方面可以有效阻止仿冒源地址类攻击,一方面能够通过监控流量来实现基于真实源地址的计费和网管。

IPv6拥有丰富的地址资源,且可以通过建立的地址验证机制解决网络实名制和用户身份溯源问题,在发生网络攻击事件后有利于追查溯源。同时,安全设备可以通过简单的过滤策略对节点进行安全控制,进一步提高网络安全性。

图2 IPv6建立可信互联网体系

此外,在IPv4网络中,黑客攻击的第一步通常是对目标主机及网络进行扫描搜集数据,以此推断出目标网络的拓扑结构及主机开放的服务、端口等信息从而进行针对性地攻击。在IPv6网络中,网络侦察的难度和代价都大大增加,从而进一步防范了攻击,提高了用户终端的安全性。

2.IPv6协议保证了网络层的数据认证、数据完整性及机密性

IPv6通过集成IPsec实现了IP级的安全,IPSec可以提供访问控制、无连接的完整性、数据源身份认证、防御包重传攻击、业务流保密等安全服务,较大的提升了网络层的数据认证、数据完整性及机密性。

3.IPv6的邻居发现协议(NDP)进一步保障传输安全性

IPv4采用的地址解析协议(ARP),存在ARP欺骗等传输安全问题。IPv6协议中采用邻居发现协议(NDP)取代现有IPv4中ARP及部分ICMP控制功能如路由器发现、重定向等,独立于传输介质,可以更方便地进行功能扩展,并且现有的IP层加密认证机制可以实现对NDP协议的保护,保证了传输的安全性。

4.基于IPv6的新型地址结构为我国建立根服务器提供了契机

互联网的顶级域名解析服务由根服务器完成,它对网络安全、运行稳定至关重要。2013年,中国下一代互联网国家工程中心联合日本、美国相关运营机构和专业人士发起“雪人计划”,提出以IPv6为基础、面向新兴应用、自主可控的一整套根服务器解决方案和技术体系。2016年,“雪人计划”在美国、日本、印度、俄罗斯、德国、法国等全球16个国家完成25台IPv6根服务器架设,其中中国部署4台,打破我国没有根服务器的困境。

二、IPv6部署中需要重点关注的安全问题

TCP/IP模型中,网络安全分为四个层次:物理层、网络层、传输层和应用层。IPv6虽然增强了自身的安全机制,但IP协议仅是网络层的协议,IPv6协议改变的是IP报头、寻址方式,提高了网络层的安全性,但对其他功能层的安全能力并未产生影响或有所提高,因此,设备仿冒接入网络、应用层攻击导致的漏洞、传输过程中的攻击等仍然存在。IPv6发展过程中,仍然存在其他安全问题:

1.部署IPv6过程中需要提高网络安全检测、维护能力

首先,庞大的地址空间会加大漏洞扫描、恶意主机检测、IDS等安全机制的部署难度;其次,无状态地址自动配置时,攻击者可能利用冲突地址检测机制实施拒绝服务攻击(DoS);第三,NDP(邻居发现协议)面临哄骗报文攻击、拒绝服务攻击(DoS)的安全威胁;第四,IPv6组播所需的MLD等组播维护协议不能满足安全的需要,存在机密数据被窃听、对处理 MLD报文的路由转发设备发起拒绝服务攻击(DoS)的安全隐患。

与IPv4网络对比,IPv6新特性对常见网络攻击类型的影响:

表1 IPv6新特性对常见网络攻击的影响

2.IPv4向IPv6过渡过程中需要关注的安全风险

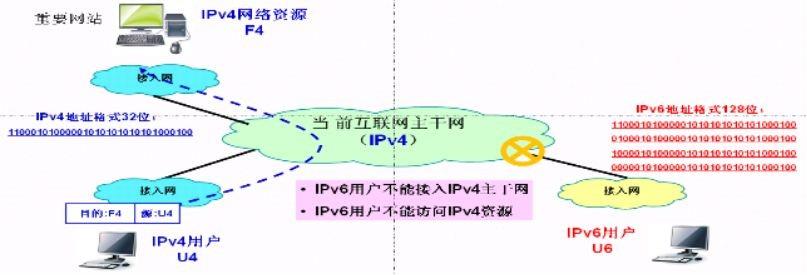

在IPv6网络的发展过程中,面临最大的问题应该是IPv6与IPv4的不兼容性,因此无法实现二者之间的互访。

图3 IPv6与IPv4的不兼容性

图3 IPv6与IPv4的不兼容性

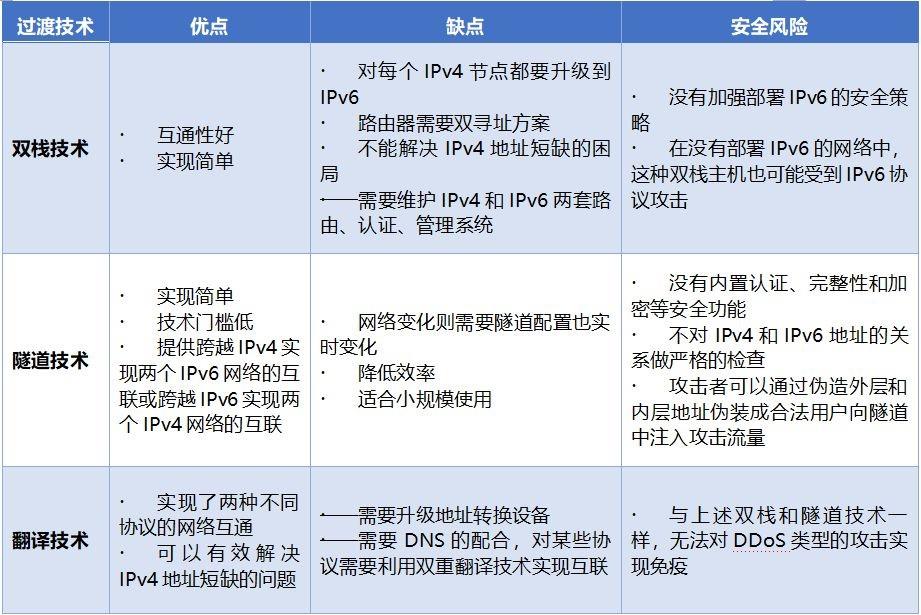

IPv4向IPv6过渡有三种技术:双栈技术、隧道技术、翻译(地址转换)技术。

双栈技术:双协议栈技术就是指在一台设备上同时启用IPv4协议栈和IPv6协议栈。这样的话,这台设备既能和IPv4网络通信,又能和IPv6网络通信。

隧道技术:主要有两种类型,“IPv6 over IPv4”将IPv6报文整个封装在IPv4数据报文中进行发送;“IPv4 over IPv6”, 将IPv4报文整个封装在IPv6数据报文中进行发送。

翻译技术:分为IVI和MAP-T两种方式,采用地址翻译技术解决下一代互联网过渡。

目前,三种技术都存在不同的安全风险:

表2IPv4/IPv6三种过渡的优劣势对比及存在的安全风险

3.网络安全产品对IPv6的支持度、产品成熟度有待提高

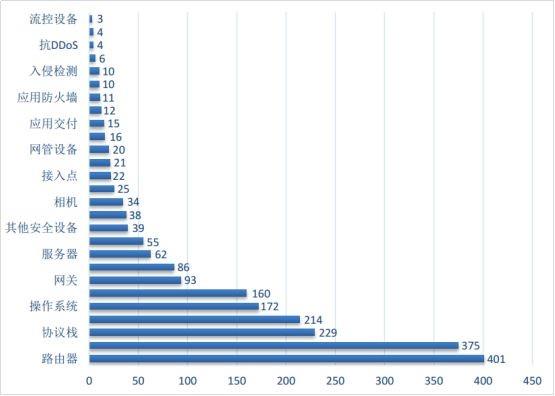

全球IPv6测试中心发布的《2017 IPv6支持度报告》显示,目前网络安全产品IPv6的支持度较低,通过IPv6 Ready Logo认证的抗DDoS、入侵检测、应用防火墙等安全产品数量较少。

图4 IPv6 Ready Logo设备类型统计

此外,目前国内针对大容量安全设备、IPv6-IPv4翻译设备研发相对薄弱,安全产品成熟度也较低。

4.现有网络安全设备及安全系统需要进行全面升级

首先,由于IPv6的一些新特性,IPv4网中现有的这些安全设备在IPv6网中不能直接使用,需要升级改进。其次,IPv4向IPv6过渡过程中,IPv6协议栈会挤占IPv4业务的CPU和内存等资源,导致现有的IPv4业务在会话表容量、吞吐率上会出现不同程度的下降。因此,对现有安全设备、安全系统处理能力的评估不够全面,设备、系统未进行全面升级,将导致IPv6信息安全隐患将会逐渐暴露,并被攻击者加以利用。

专家观点

北京邮电大学马严教授对IPv6安全建设提出了如下建议:

1.引导与管理层面

(1)政府加大对IPv6安全技术研究和产业发展的政策引导和支持。

(2)各界加大IPv6网络与信息系统安全人才培养、培训工作。

(3)加强对IPv6网络和信息系统安全的科普宣传。

(4)各级网络安全监管和监测机构要加强对IPv6网络运行安全状况的处置能力。

(5)有关检测机构对网络和软件系统的IPv6安全特征要加强测试和检验监管。

2.应用层面

(1)要在支持IPv6的安全特征研究中加强核心技术的创新与自主可控能力建设。

(2)IPv6网络和软件提供商在生产设备和系统时加强对安全特性的支持。

(3)要大力加强网络安全设备与系统对IPv6特性的支持。

(4)工业互联网采用IPv6技术时更要对安全特性予以特别重视。

3.用户层面

IPv6网络和信息系统使用单位在设备采购和部署时加强对安全特性的检测,工程部署时要加强对安全特性的配置与管理。(来源:高校信息化应用)